Microsoft deelt bugs met NSA voor “risico-analyse en –bestrijding”

Microsoft deelt bugs met de NSA, zo bleek afgelopen weekend. Deze bugs zouden worden gedeeld vóór het uitbrengen van de oplossing, de patch, waardoor de NSA een periode heeft om onopgemerkt in computers te kunnen breken.

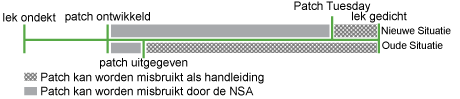

Sinds Microsoft automatische updates aanbiedt zijn er twee grote problemen: systeembeheerders die niet structureel de updates toepassen en criminelen die de updates gebruiken als handleiding om in te breken in computers voordat de update is geïmplementeerd. Om die reden introduceerde Microsoft in 2003 “Patch Tuesday“. Iedere tweede dinsdag van de maand publiceert Microsoft in een keer alle updates van die maand.

Voor systeembeheerders is het op deze manier duidelijk wanneer zij de updates kunnen verwachten en daarmee worden de updates structureler toegepast. Dit beleid heeft er ook voor gezorgd dat kwaadwillende de updates moeilijker als handleiding kunnen gebruiken om in te breken, omdat het lek nu al vaak is gedicht met die update.

Exploitatie door de NSA

Nu blijkt, op basis van interviews door Bloomberg met vier anonieme bronnen, dat Microsoft vóór “Patch Tuesday” de lekken en bijbehorende patches al doorgeeft aan de NSA. Microsoft geeft een minimale reactie op dit nieuws: de NSA gebruikt het voor risico-analyse en –bestrijding. Dit klinkt als een eufemisme voor het al dan niet legaal toegang verkrijging tot computers.

Dit lijkt geen onderdeel te zijn van het PRISM programma. De informatie wordt vrijwillig naar de NSA gestuurd. Dezelfde bronnen van Bloomberg geven ook aan dat McAfee vrijwillig meewerkt met het versturen van gegevens naar de NSA.

Monocultuur

Qua besturingssystemen heeft Microsoft een marktaandeel 91%. Ze geeft de NSA daarmee praktisch wereldwijde toegang tot computers. Saillant detail is dat Nederlandse overheid zelf ook een monocultuur aan Microsoft-producten kent, waardoor de Amerikaanse inlichtingendienst zonder moeite hier ook naar binnen loopt.

Curieuze praktijken

Eerder werd al aangetoond dat Microsoft actief links volgt in Skype-berichten. Ondanks dat Microsoft toen aangaf dat dit voor malware- en spampreventie is, toonden onderzoekers aan dat dit zeer onwaarschijnlijk is.

Naast PRISM houdt de NSA er blijkbaar andere mogelijkheden op na om informatie te verkrijgen. En voor een bedrijf dat onlangs nog campagne voerde tegen Google omwille van de slechte privacy, houdt Microsoft zelf er ook curieuze praktijken op na.