Minister Donner: overheidssites niet meer veilig

- 03 september 2011

Deze week bleek dat bij de systemen van het Nederlandse bedrijf Diginotar is ingebroken. Diginotar speelt een belangrijke rol bij de beveiliging van Nederlandse sites, waaronder overheidssites. Omdat de betrouwbaarheid van die overheidssites niet meer zeker was heeft security-bedrijf Fox-IT onderzoek gedaan naar de inbraak. Minister Donner presenteerde de conclusies – en die zijn vernietigend.

Wil je meer weten over wat certificaten precies zijn, en waarom ze zo belangrijk zijn voor het web? Lees meer op onze vorige blog.

Minister Donner heeft in een persconferentie laten weten dat de overheid het vertrouwen in Diginotar opzegt. Hij deed dat op een ongewoon tijdstip, namelijk op zaterdagochtend 3 september rond 1 uur. Uit Donner’s persconferentie blijkt dat de inbraak zich verder uitstrekt dan eerder werd gedacht. Niet alleen de gewone certificaten van Diginotar zijn niet meer betrouwbaar: ook de overheidscertificaten zijn niet meer te vertrouwen. Dat zijn certificaten van honderden overheidswebsites.

Dat heeft verstrekkende gevolgen. Het betekent dat Nederlanders in ieder geval sinds juli – toen is ingebroken bij Diginotar – hebben gecommuniceerd met overheidssites waarvan niet zeker is of die wel betrouwbaar waren. Het is dus theoretisch mogelijk geweest dat iemand die toegang heeft tot jouw internetverkeer, bijvoorbeeld in een internetcafé, zich voordoet als de website van de Belastingdienst en jouw belastingaangifte aftapt.

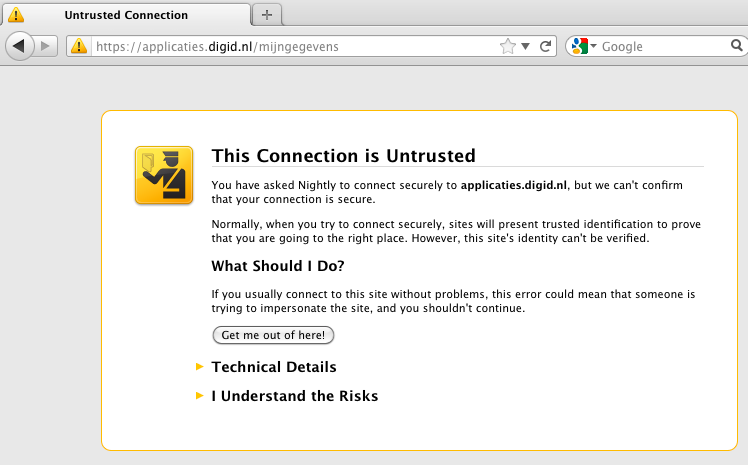

Het betekent bovendien dat browserfabrikanten nu alle overheidscertificaten van Diginotar op de zwarte lijst zullen plaatsen. Het is verstandig om de laatste versie van je browser te installeren, zodat je ook de laatste lijsten van vertrouwde certificaten gebruikt. En dan zal je dus de komende dagen op overheidssites zoals Digid en de Belastingdienst een foutmelding krijgen:

Donner adviseert om overheidswebsites waar een waarschuwing wordt gegeven niet meer te gebruiken. En dat is verstandig, want er kan niet gegarandeerd worden dat die websites ook van de overheid zijn.

Het betekent tot slot dat de overheid geen zaken meer doet met Diginotar en moet overstappen op andere certificaatverstrekkers. De komende dagen zal de overheid die overstap in gang zetten. In de komende dagen zullen dus weer meer overheidssites toegankelijk worden.

Hoe nu verder? Meer in het algemeen moeten we gaan nadenken over manieren om het certificaat-systeem te verbeteren. We moeten onbetrouwbare certificaten snel op de zwarte lijst kunnen plaatsen – zonder dat we hoeven te wachten op de beslissing van browserfabrikanten.

En we moeten ons afvragen of we voor de beslissing om een certificaat op de zwarte lijst te plaatsen nog wel afhankelijk willen zijn van de browserfabrikanten. Een meer democratisch systeem, waarbij de gebruikers zelf kunnen bepalen of een certificaat niet meer betrouwbaar is, zou een oplossing kunnen zijn. De Convergence-plugin voor Firefox is zo een systeem.

Leer meer over de problemen met het huidige certificaten systeem op de blog van SSL-onderzoeker Moxie Marlinspike, zijn lezing op Blackhat en op de SSL-observatory van de Electronic Frontier Foundation.